Sistemele centralizate de închidere a uşilor şi dezactivare a motorului atunci când îndepărtăm cheia autoturismului nu sunt atât de sigure pe cum le prezintă producătorii de autoturisme.

Dovada este furnizată de un grup de hackeri chinezi, care au arătat o modalitate prin care poţi descuia şi porni aproape orice autoturism de generaţie recentă, folosind hardware ce poate fi achiziţionat de pe internet la un preţ modic.

Numit Unicorn Team, grupul format din — Yingtao Zeng, Qing Yang şi Jun Li — au prezentat o metodă pentru ocolirea sistemului keyless folosit de proprietari pentru încuierea uşilor şi pornirea de la distanţă a motorului autovehiculului, atunci când doresc pre-încălzirea sau activarea sistemului de aer condiţionat înainte de a urca în vehicul.

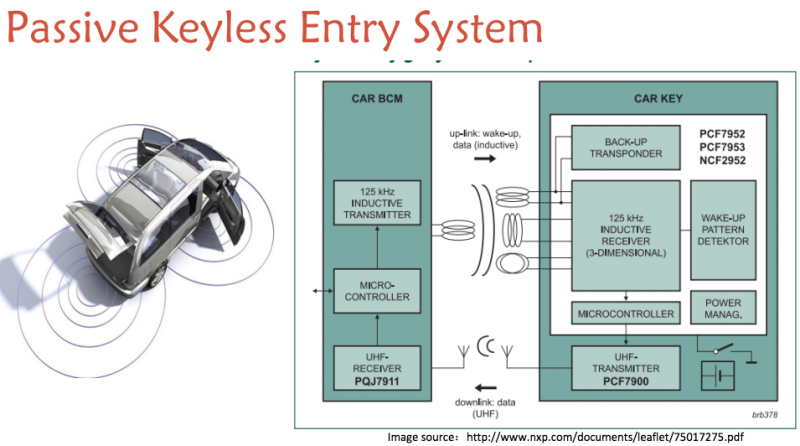

Descrise cât mai simplificat, sistemele keyless funcţionează transmiţând automat un semnal radio intermitent către autovehicul, conţinând o cheie criptată de autentificare care confirmă prezenţa proprietarului în imediata apropiere. Doar atunci când prezenţa proprietarului este detectată computerul de bord poate accepta comenzi pentru descuierea uşilor şi pornirea motorului. La îndepărtarea cheii aflată în buzunarul sau poşeta proprietarului uşile se încuie automat, iar motorul este oprit.

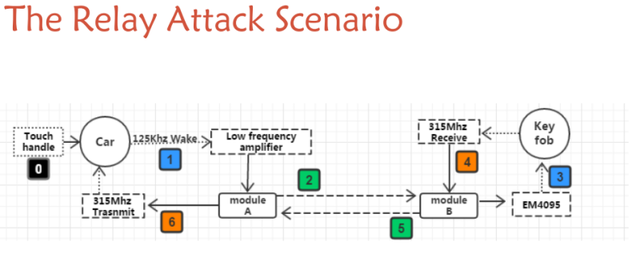

Gadgetul prezentat de cercetători în cadrul unei conferinţe de securitate găzduită în oraşul Amsterdam poate păcăli sistemul keyless, retransmiţând secvenţa criptată transmisă iniţial de cheia proprietarului, întârziind încuierea uşilor suficient de mult pentru a obţine accesul în vehicul după ce proprietarul a părăsit zona.

Unii proprietari de autovehicule se bazează pe sistemul keyless inclusiv pentru oprirea automată a motorului, comoditatea acestora permiţând hoţului de ocazie să plece cu tot cu maşină, care va putea fi condusă dar nu şi repornită dacă motorul este în cele din urmă oprit.

Deloc încurajator, codul transmis prin unde radio de cheia proprietarului poate fi interceptat de la o distanţă considerabilă, până la 300 metri în spaţii deschise, şansele ca atacatorul să fie reperat în timp ce pândeşte potenţiale victime fiind minime.

Nesigur prin însuşi felul cum a fost conceput, sistemul keyless este folosit în continuare cu milioane de autoturisme, în ciuda faptului că limitările sale sunt cunoscute de mai mulţi ani. Practic, sistemul care nu necesită o comunicare bidirecţională cu autoturismul transmite un cod unic de identificare a proprietarului împachetat într-un bloc de date criptat folosind o cheie digitală cunoscută, folosită cu mii de alte autoturisme şi relativ uşor de reperat pe internet. Clonarea secvenţei keyless nu necesită decât folosirea unui dispozitiv capabil să o recepţioneze şi retransmită folosind aceeaşi frecvenţă radio şi protocol de comunicaţie. Echipat cu un modul radio mai puternic, dispozitivul folosit de harckeri poate funcţiona de la distanţe chiar mai mari decât cheia originală.

Cât despre modalitatea prin care ne putem feri de un asemenea atac, prima regulă este să nu părăsim proximitatea vehiculului decât după ce ne-am asigurat că uşile sunt închise iar motorul este oprit. Însă asta nu opreşte un atacator să cloneze secvenţa radio folosită pentru deschiderea uşilor atunci când revenim, încercând mai târziu dacă cunoaşte locaţia unde parcăm de obicei. O posibilă soluţie ar putea fi păstrarea cheii auto într-un portofel izolat împotriva radiaţiei electromagnetice, limitând distanţa de la care poate fi interceptat semnalul radio transmis de aceasta.